Approved Reseller

Approved Reseller

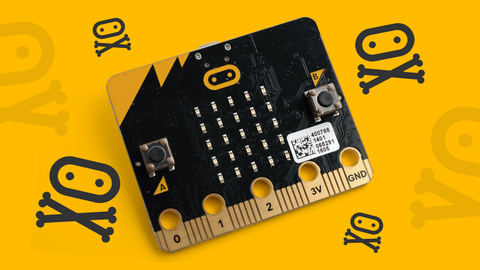

En el marco de la Defcon 25, Damien Cauquil presentó su investigación en materia de seguridad demostrando que la BBC micro:bit puede ser utilizada para detectar las contraseñas que se ingresan mediante un teclado bluetooth y cómo puede reemplazar el mando de un dron miniatura modelo CX-10. En esta publicación te compartimos un poco de lo que se habló en la conferencia.

NOTA: la información presentada en este artículo es para fines educativos. La finalidad de conocer las capacidades del micro:bit para detectar contraseñas o tomar el mando de controles es para concientizar de dichos peligros y desarrollar dispositivos más seguros.

Un sniffer es un dispositivo que analiza protocolos de red, que en este caso permite analizar los usuarios y contraseñas que se ingresan por medio de un teclado bluetooth. Para esto el micro:bit se coloca en la zona donde se va a realizar el ataque y se espera para recolectar la información. Una vez completado el ataque se analiza la información obtenida en una computadora y se descifra el usuario y contraseña ingresada. Es importante mencionar que no es algo sencillo de realizar, por lo que sólo usuarios avanzados podrían lograr realizar esto.

El dron miniatura CX-10 utiliza un protocolo basado en la red bluetooth para controlar la altura y la dirección de vuelo. Para este hack se utiliza el micro:bit para interceptar los mensajes enviados y tomar el mando del dron, sobreponiendo las direcciones del control principal. Para ello, el programa busca el primer mensaje válido que se pueda identificar y antes de que llegue el mensaje original lo sobrescribe con el dato que se busca.

La documentación para desarrollar este proyecto se encuentra en su repositorio de Github, en donde se describe a detalle como flashear el firmware en el micro:bit y cómo se construyó el mando para leer los valores en el micro:bit. La mayor parte del código se escribió en C, para adaptarlo a las capacidades del proyecto.

Si te interesa saber más, puedes ver el video completo de la demostración en los siguientes links.

NOTA: la información presentada en este artículo es para fines educativos. La finalidad de conocer las capacidades del micro:bit para detectar contraseñas o tomar el mando de controles es para concientizar de dichos peligros y desarrollar dispositivos más seguros.

Referencias: